Los nuevos procesos empresariales impulsados por la transformación digital incrementan el riesgo a la exposición de datos. Y ante este escenario, crecen los robos de credenciales. ¿Cómo se generan? ¿Quiénes pueden ser víctimas? ¿Cómo evitarlos?

Por Ricardo Sotelo, gerente de Operaciones en Dimtec

De acuerdo con un estudio global realizado por Akamai en julio de este año, las motivaciones del credencial stuffing, también conocido como ataque de relleno de credenciales, están en la economía criminal. Además, el informe precisa que en tanto toda la información está conectada de alguna manera, ninguna información pierda valor. Más aún y dado que las personas reciclan contraseñas, credential stuffing es cada vez más rentable: los delincuentes pueden utilizar las credenciales obtenidas en una plataforma y explotarlas en otras.

Cualquier persona puede ser víctima de credential stuffing. Estos ataques son ejecutados con bots, de los cuales hay muchos en Internet. Y ante la situación de confinamiento generada por el COVID-19; en la industria de medios de entretenimiento, hasta los niños son objetivo para la obtención de credenciales. Pueden caer en la trampa con tan solo descargar un juego o accesorio “gratis”, en donde deben ingresar un usuario y contraseña. El 74% de las aplicaciones/servicios todavía utilizan nombres de usuario / contraseñas tradicionales para iniciar sesión (feb-2020).

En tanto, de mayo a octubre de 2019, los ataques de relleno de credenciales dirigidos a la industria de servicios financieros fueron orientados a las API, que a menudo representan el 75% o más del total de ataques de inicio de sesión contra servicios financieros. Y según datos de febrero de 2020, los inicios de sesión maliciosos que apuntan a las API fueron de 19% promedio para todas las verticales –con picos de 50%-, y de 10% promedio para servicios financieros –con picos de 88%-.

¿A quiénes y cómo atacan?

Veamos un ejemplo de cómo opera esta actividad. Actualmente, las tarjetas de fidelización contienen gran cantidad de información personal, la cual está disponible a la compra de credenciales. Por ejemplo, las cuentas de medios de vídeo cotizaban entre USD$ 1 y USD$ 5; y algunas ofertas que incluyen múltiples servicios se vendían por USD$ 10 a USD$ 45.

Un caso expuesto en octubre de 2020 señala que por USD$ 13 se podría tener un ahorro teórico de USD$30 al comprar credenciales con recompensa de gasolina. No es sorprendente que los criminales sean poco amigables con el medio ambiente. Otras opciones son por USD$ 30 tener saldo para hoteles (40,000 puntos de recompensa), e incluso hay sitios que llegan a ofrecer SLA de retorno del dinero si no funciona cierto porcentaje. En mayo de 2019 se estimaron pérdidas de 4 millones de dólares por ataques de credential stuffing.

Sin embargo, también hay criminales versados. Credential stuffing de contenido premium de periódicos, libros y revistas ha estado experimentando crecimiento de 7.000%. Los objetivos son libros de texto universitario, los portales de noticias en línea, las emisiones bloqueadas por la región, y los servicios de libros electrónicos. Aparentemente a los delincuentes también les gusta la cultura.

De acuerdo con un reporte del estado de Internet de Akamai, los ataques de credential stuffing están ocurriendo también de manera volumétrica. El 7 de agosto del 2019 se identificó un ataque de 55.141.782 intentos maliciosos de inicio de sesión. Es importante implementar las mejores prácticas para el flujo de información para contener los ataques, y así evitar alertar a los atacantes y que generen nuevos vectores de ataque de manera más rápida. Esto puede ocurrir si utilizamos estrategias contra DDoS para un ataque ruidoso (volumétrico) en lugar de estrategias contra credential stuffing.

Además, los bots evolucionan rápidamente y pueden llevar a pérdidas financieras, por lo que es importante su administración. Por ejemplo, hay bots que acaparan inventario para vender lo encontrado a un precio más alto; pero si eso no se vende y el negocio que tiene acaparado el inventario pide más, se generan pérdidas financieras. También los bots contaminan la analítica: por ejemplo, de preferencias y a qué se hace click, entre otras. Si esto está contaminado, las estrategias de marketing se generarán de manera incorrecta.

Modelo de seguridad de red: verificación de identidad

Qué debemos hacer para mejorar la seguridad. La respuesta está en entender que la botnet está en la nube y que para contrarrestar un ataque pensado en actuar de manera distribuida, se requieren soluciones de seguridad en la nube. Esto nos lleva a la necesidad de implementar el marco de seguridad Zero Trust y aplicar las mejores prácticas para el flujo de información (cada request) que viene de la nube.

Zero Trust es un modelo de seguridad de red basado en un proceso estricto de verificación de identidad, presentado por Forrester Reaserch. Sus principios son:

- Nunca confiar, siempre comprobar. La arquitectura de referencia Zero Trust defiende que la confianza basada en el perímetro de la red y la ubicación ya no es relevante.

- Los actores maliciosos están penetrando el perímetro, debido a obtención de credenciales en canales poco monitoreados y avanzando en función de los privilegios obtenidos.

- Los usuarios, los dispositivos, los datos y las aplicaciones se están trasladando fuera del perímetro de la empresa y de la zona de control.

- Los nuevos procesos empresariales impulsados por la transformación digital incrementan el riesgo a la exposición.

- Mínimo privilegio y denegación predeterminada. Se requiere una arquitectura de seguridad Zero Trust basada en el mínimo privilegio y la denegación predeterminada para reducir el riesgo.

- Visibilidad e inspección completa y gestión centralizada. Los equipos de seguridad y TI responsables de proteger a los usuarios y proporcionar acceso a las aplicaciones corporativas necesitan un único conjunto de controles de seguridad y acceso para reducir el riesgo y escalar sus recursos finitos para satisfacer las demandas del negocio.

- integrarse con soluciones de SIEM existentes u ofrecer elaboración de informes completos.

Mejores prácticas en el tratamiento de las solicitudes (request) en el flujo de información:

- DNS en CDN. Solicitud DNS, una solución DNS distribuida permitirá entregar respuestas DNS de manera rápida y estar preparado contra ataques de denegación de servicio hacia el DNS. Ejemplo Edge DNS.

- Client Reputation. Evaluar la reputación del origen de la solicitud, esto implica llevar una estadística de los visitantes. Esto permitirá detener a los clientes maliciosos antes de que puedan lanzar un ataque, aprovechando la visibilidad que tiene de los comportamientos anteriores de las direcciones IP. Ejemplo Client Reputation.

- Bot Manager. Aplicar el marco de referencia para tratamiento de solicitud de un bot o usuario legítimo (se detalla más adelante). Ejemplo Bot Manager.

- DDoS Defender. Determinar si hay un comportamiento de denegación de servicio. Definir cual es la tasa permitida de solicitud en ráfaga (burts atack); como por ventana de observación, para detener los ataques lentos (slow post atack). La observación de ataques DDoS se coloca aquí y no desde el principio; debido a que puede haber ataques desde máquinas zombis/infectadas que son utilizadas por un usuario válido, es aquí donde se debe implementar inteligencia para determinar de este mismo equipo que tráfico se debe dejar pasar y cual contener; esto es variable para cada sitio, pero nos podemos auxiliar de uno o una combinación de cookies, query string, header, entre otras opciones. Ejemplo Kona DDoS Defender, Web Application Protector, Kona Site Defender.

- Utilizar un firewall de aplicación (WAF). Los ataques de aplicación van dirigidos a distintos tipos de funcionalidades del sitio, ya sea atacando al propio sitio en sí o a una base de datos con información que se puede ver comprometida. OWASP presenta un listado de riesgos para las aplicaciones web entre ellas están: SQL Injection, Cross-Site Scripting, Local File Inclusion, Remote File Inclusion, Command Injection. Es importante proteger tanto la aplicación web, como las API. Ejemplo Web Application Protector, Kona Site Defender.

- Identity Cloud. Utilice una solución confiable para administrar los accesos e identidades desde su sistema, redes sociales que proteja a sus usuarios/clientes de actividades maliciosas, como las cuentas fraudulentas y el robo de credenciales. Ejemplo Identity Cloud.

- Esconda su origen del internet; utilice una red de entrega de contenido [Content Delivery Network (CDN)] para que las IP de los servidores de la CDN sea lo que vean sus visitantes. Ejemplo Site Shield.

- Page Integrity. Existen ataques cuyo origen son sitios considerados de confianza, además del formjacking, complemente la protección WAF con soluciones que evalúen la integridad del portal. Ejemplo Page Integrity Manager.

Bots buenos y malos

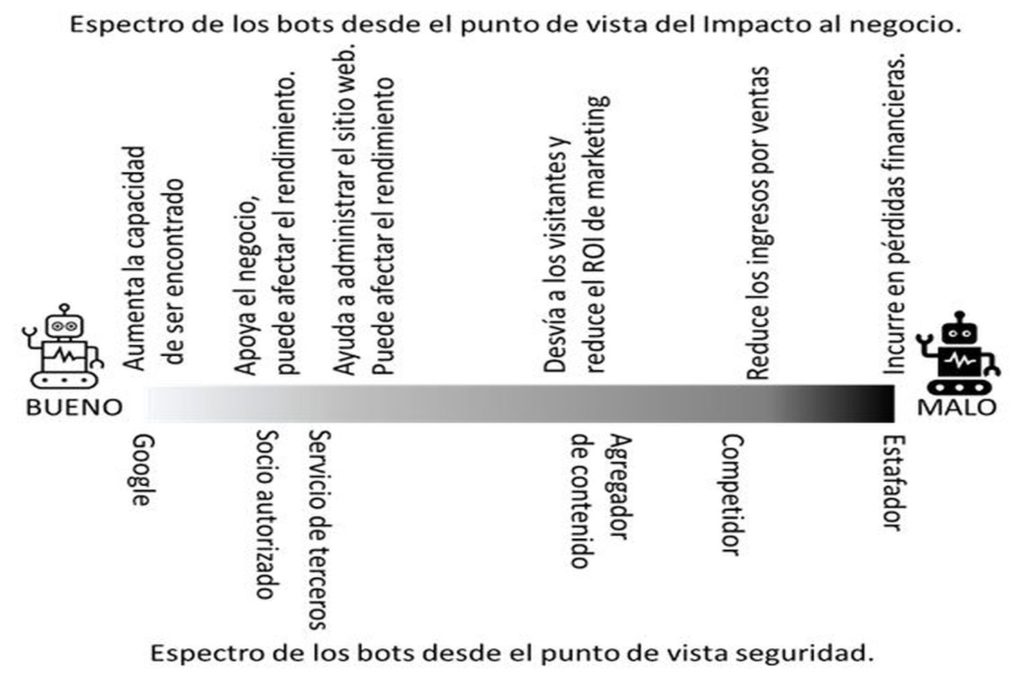

Existe una gama amplia de bots. En los extremos están los buenos, que se suelen colocar en una lista blanca, y los malos, que se envían a una lista negra. En el intermedio están los bot grises, que se pueden catalogar en función del impacto al negocio y/o desde el punto de vista de seguridad. A continuación, se detalla el marco de referencia para atender bots.

- Usuarios legítimos. Claramente la acción es permitir que todos sus usuarios legítimos reales lleguen al sitio y monitorear su actividad.

- Bots de SEO. Estos bots pueden considerarse buenos y una práctica posible es enviarlos a una página sencilla que permita ejecutar sus acciones de manera más eficiente, esta puede estar en una infraestructura independiente de donde son atendidos los usuarios legítimos.

- Socios o terceros. Supongamos que se tienen socios y otras partes terceras beneficiosas a las que también deseamos permitir acceder al contenido del sitio, pero esto causa problemas de rendimiento. Entonces, uno opción es detenerlos durante el horario comercial/atención/pico (de 9am a 3am, por ejemplo) y dejarlos entrar fuera de ese horario.

- Imagínese que ha detectado que sus competidores hacen scraping de sus precios. Quizás pueda servir a sus competidores precios falsos, para controlar mejor esas dinámicas competitivas y aumentar sus ingresos de ventas.

- Aquí debe decidir qué hacer con este tráfico malicioso. Tal vez quiera bloquearlos. Tal vez quiere servirles páginas de inicio de sesión falsas para confundirlos. O sino incorporar su detección en una herramienta SIEM para que puedan analizar mejor sus actividades.

- Bots desconocidos. Nuevamente, tiene que decidir si bloquearlos o analizarlos, para después determinar cómo quiere manejarlos.

Dimtec (www.dimtec.com) es una empresa mexicana, dedicada a desarrollar e integrar soluciones tecnológicas que mejoren y protejan la distribución de contenidos digitales.

Lea la nota completa en la revista CONTACTCENTERS 101.